Par Adrien Cherqui

Passage au crible n°89

Source: Wikimedia

Source: Wikimedia

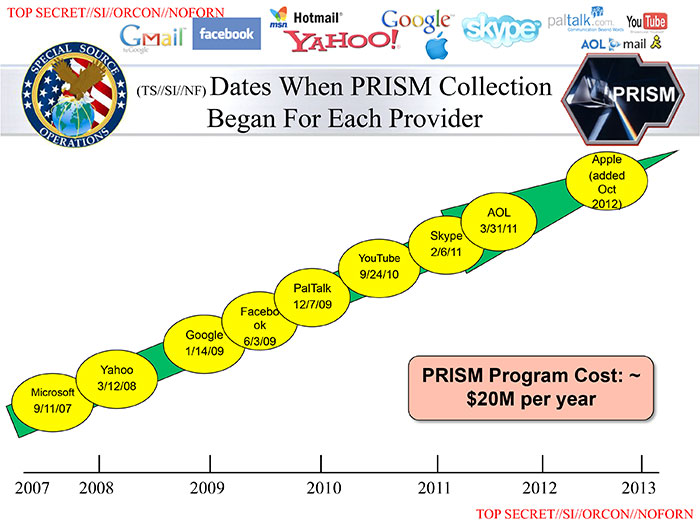

PRISM (Planning Tool for Resource Integration, Synchronization, and Management), le programme américain récoltant les données des internautes fait la une des médias internationaux depuis plusieurs jours. Des entreprises emblématiques telles que Google, Facebook, Microsoft, Yahoo, AOL ou encore l’opérateur téléphonique Verizon offrent aux agences de sécurité américaines un accès à leurs bases de données. En d’autres termes, les appels téléphoniques, courriels, photos, vidéos, et toutes autres données sont à présent collectées par les services de renseignement américains.

> Rappel historique

> Cadrage théorique

> Analyse

> Références

Le 12 mars 2013, le Congrès américain déclarait que le Chef de la sécurité des États-Unis – également directeur de la NSA (National Security Agency) et du cyber commandement –, le général Keith Alexander, mettait en place 13 équipes de programmeurs et d’experts informatiques ayant pour mission de protéger les réseaux américains en cas d’attaques provenant de nations étrangères. C’était la première fois que l’administration Obama admettait publiquement l’organisation et le développement d’une stratégie de défense. Quelques semaines plus tard, des responsables du Pentagone confirmaient à l’Agence France-Presse que des hackers d’origine chinoise s’étaient introduits dans les systèmes américains et avaient accédé à près de 30 technologies de défense, aux plans d’armement de 40 programmes d’équipement militaire – dont ceux du missile Patriot – ainsi que du système antimissile Aegis de la Navy et d’avions de chasse F35, F/A-18 et de l’hélicoptère Black Hawk. Réfugié à Hong Kong depuis le 20 mai 2013, Edward Snowden – ancien analyste de la CIA – a informé la presse du piratage d’ordinateurs chinois par l’Agence nationale de sécurité américaine et révélé l’existence de PRISM. Créé en 2007, ce dernier autorise et rend possible la collecte de renseignements provenant d’Internet. Parmi les institutions piratées, figure l’Université de Hong Kong et son IXP (Internet Exchange Point), infrastructure physique permettant aux FAI (fournisseurs d’accès à Internet) d’échanger du trafic Internet entre leurs réseaux respectifs.

1. Configuration. Pour Norbert Elias, une configuration renvoie aux relations d’interdépendance entre les individus. Cette notion dépasse les apories inhérentes à la dichotomie classique si souvent établie entre l’individu et la société par les sciences sociales. Ce terme désigne alors des relations complexes de dépendance réciproque et en perpétuelle dynamique.

2. Hégémonie. En instaurant des arrangements multiples avec des firmes transnationales, les États-Unis fondent leur hégémonie numérique. Ils détiennent ainsi la capacité d’imposer leurs propres règles et accords aux autres protagonistes présents sur la scène mondiale. En l’occurrence, il s’agit ici pour la puissance américaine d’établir sa suprématie sur Internet en protégeant et en renforçant le monopole et la prépondérance de grands groupes américains en matière de services dématérialisés et de nouvelles technologies.

Le développement des NTIC (Nouvelles Technologies de l’Information et de la Communication) et l’amplification du réseau Internet ont mis en évidence de nouveaux moyens de communication et d’interaction. Pour Marcel Mauss, la technologie – qu’il définit comme la discipline étudiant les techniques – constitue une part importante de la sociologie. Appréhender les notions de croissance et d’impact des technologies se déployant dans les Relations internationales autorise par conséquent une meilleure compréhension des changements rapides et intenses impulsés dans ce domaine. On assiste actuellement à une transnationalisation des idées, des identités et des pratiques par le biais d’espaces de sociabilité numérique, via des réseaux sociaux tels que Facebook, Twitter, ou à travers des forums par exemple.

La notion de risque constitue un enjeu de politique publique soulignant à quel point certaines évolutions techniques représentent un danger potentiel pour des groupes sociaux (Ulrich Bech). Exploitant cette conception, les États-Unis légitiment des politiques de sécurité fondées sur le monopole de la violence physique légitime (Max Weber). À l’heure où chacun peut s’exprimer librement sur Internet, l’information devient aussi un enjeu pour les entreprises et les États. Qu’il s’agisse du réseau Échelon – le système mondial d’interception des communications géré par les services de renseignement des États-Unis, du Royaume-Uni, du Canada, de l’Australie et de la Nouvelle-Zélande – ou plus récemment de PRISM, les programmes de surveillance ne s’avèrent pas un fait nouveau contrairement à ce que l’on pourrait penser. Opérant par la collecte de données privées transitant par les réseaux des principales entreprises américaines fournissant leurs services aux usagers du monde entier, PRISM agit finalement comme le panoptique conçu par Bentham dès le XVIIIe siècle. Au centre de ce dispositif, se tiennent les agences de renseignement américaines en mesure de réunir un nombre important d’informations confidentielles. Agissant en synergie, les secteurs publics et privés travaillent occasionnellement ensemble pour surveiller et collecter des données relatives aux utilisateurs de services comme ceux de Google ou Yahoo. Le programme PRISM s’inscrit dans ce type de relations qui mêle les genres et fait travailler de concert des firmes privées avec l’administration publique, formant ainsi une configuration de dépendance réciproque et de coopération. Ce décloisonnement entre le public et le privé met également en évidence l’accélération du processus de mondialisation, ce qui a pour effet de renforcer la circulation des conduites entre acteurs hétérogènes. On assiste donc désormais à une restructuration de l’ordre international au sein duquel les autorités nationales interagissent et coopèrent avec d’autres acteurs dont ils deviennent plus ou moins interdépendants. Or, ce type de partenariat n’est pas anodin car il concourt au renforcement de l’hégémonie américaine sur le cyberespace. En effet, en conférant les ressources nécessaires à la puissance publique américaine, dans le cadre d’un système de coalition hégémonique (Gramsci), les firmes transnationales lui permettent d’avoir un accès privilégié aux bases de données de la Silicon Valley. Ce processus autorise alors l’État à entreprendre une politique mondiale de prédation clandestine des données personnelles, prédation rendue possible par l’utilisation croissante, presque monopolistique de services dématérialisés fournis par ces sociétés américaines.

L’utilisation de telles méthodes révèle la faiblesse des libertés individuelles et publiques face à un appareil étatique tendant à l’omniscience. C’est la raison pour laquelle une association comme l’American Civil Liberties Union – un des principaux mouvements de défense des libertés civiques aux États-Unis – hostile à la quête de données personnelles entreprise par le gouvernement américain, a engagé une action en justice afin de protester contre ce programme. Les réactions se sont faites virulentes et dessinent déjà des liens de solidarité entre des organismes et des personnes apparemment sans liens directs. Dès lors, on voit se former une large configuration d’acteurs dans laquelle de grands groupes privés interviennent aux côtés de l’État américain face à des citoyens, utilisateurs des services contrôlés par le programme PRISM.

Cette surveillance accrue d’Internet met en exergue un double phénomène : l’espionnage renforcé de micro et macro unités politiques. Le lanceur d’alerte Edward Snowden n’a-t-il pas mis en lumière le piratage d’ordinateurs et d’infrastructures chinoises telles que l’IXP de Hong Kong ? Finalement, le fondement de la suprématie américaine dans l’espace numérique repose sur la relation que les États-Unis entretiennent avec le secteur privé. Plus précisément, il souligne les liens tissés par la puissance publique avec les grandes firmes transnationales qui lui accordent les ressources et le rôle dominant dont nous observons aujourd’hui le développement.

Arquilla John, Ronfeldt David, « Cyberwar is Coming! », Comparative Strategy, 12 (2), 1993, p. 141-165.

Assange Julian, « L’avancée des technologies de l’information annonce la fin de la vie privée », Le Monde, 7 juin 2013, disponible à la page : http://www.lemonde.fr/idees/article/2013/06/07/le-fardeau-du-geek-blanc_3426437_3232.html

Mauss Marcel, Techniques, technologies et civilisation, Paris, PUF, 2012.

Mazzetti Mark, Sanger David E., « Security Leader Says U.S. Would Retaliate Against Cyberattacks», The New York Times, 12 mars 2013, disponible à la page: http://www.nytimes.com/2013/03/13/us/intelligence-official-warns-congress-that-cyberattacks-pose-threat-to-us.html?_r=2&

Rosenau James N., Sign J. P. (Ed.), Informations Technologies and Global Politics, The Changing Scope of Power and Governance, Albany, State University of New York Press, 2002.

Rosenau James N., Turbulence in World Politics: a Theory of Change and Continuity, Princeton, Princeton University Press, 1990.

Samaan Jean-Loup, « Mythes et réalités des cyberguerres », Politique étrangère, 4, 2008, p. 829-841.